手工密钥VPN配置举例

本节提供一个手工密钥VPN配置实例。

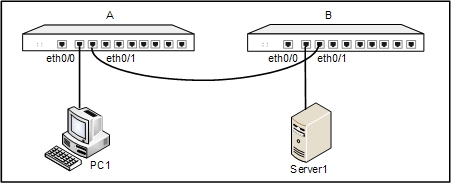

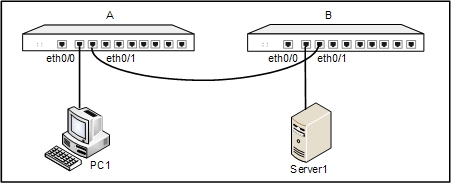

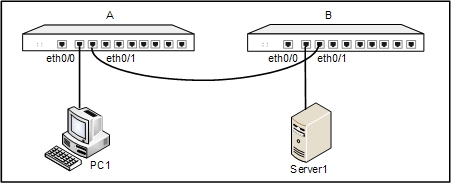

在安全网关A和安全网关B之间建立一个安全隧道,PC1作安全网关A端的主机,IP地址为188.1.1.2,网关为188.1.1.1;Server1作为安全网关B端的服务器,IP地址为10.110.88.210,网关是10.110.88.220。要求对PC1代表的子网(188.1.1.0/24)与Server1代表的子网(10.110.88.0/24)之间的数据流进行安全保护(通过基于策略的VPN方式实现VPN的应用)。安全协议采用ESP协议,加密算法采用3DES,验证算法采用SHA1,压缩算法采用DEFLATE。

组网图如下:

请按照以下步骤进行配置:

第一步:配置安全网关接口。

安全网关A

- 点击“配置

网络

网络 网络连接”,进入网络连接页面。

网络连接”,进入网络连接页面。

- 从接口列表中选中ethernet0/0,然后点击列表左上方的『编辑』按钮,弹出<接口配置>对话框。在该对话框做以下配置:

- 绑定安全域:三层安全域

- 安全域:trust

- 类型:静态IP

- IP地址:188.1.1.1

- 网络掩码:255.255.255.0

- 点击『确定』按钮保存所做配置并返回网络连接页面。

- 从接口列表中选中ethernet0/1,然后点击列表左上方的『编辑』按钮,弹出<接口配置>对话框。在该对话框做以下配置:

- 绑定安全域:三层安全域

- 安全域:untrust

- 类型:静态IP

- IP地址:192.168.1.2

- 网络掩码:255.255.255.0

- 点击『确定』按钮保存所做配置并返回网络连接页面。

安全网关B

- 点击“配置

网络

网络 网络连接”,进入网络连接页面。

网络连接”,进入网络连接页面。

- 从接口列表中选中ethernet0/0,然后点击列表左上方的『编辑』按钮,弹出<接口配置>对话框。在该对话框做以下配置:

- 绑定安全域:三层安全域

- 安全域:trust

- 类型:静态IP

- IP地址:10.110.88.220

- 网络掩码:255.255.255.0

- 点击『确定』按钮保存所做配置并返回网络连接页面。

- 从接口列表中选中ethernet0/1,然后点击列表左上方的『编辑』按钮,弹出<接口配置>对话框。在该对话框做以下配置:

- 绑定安全域:三层安全域

- 安全域:untrust

- 类型:静态IP

- IP地址:192.168.1.3

- 网络掩码:/255.255.255.0

- 点击『确定』按钮保存所做配置并返回网络连接页面。

第二步:配置名为VPN1的隧道。

安全网关A

- 从页面左侧导航树选择并点击“配置

网络

网络 IPSec VPN”,进入IPSec VPN页面。

IPSec VPN”,进入IPSec VPN页面。

- 点击手工密钥VPN列表左上方的『新建』按钮,弹出<手工密钥VPN配置>对话框。在该对话框做以下配置:

- 隧道名称:VPN1

- 模式:隧道模式

- 对端IP地址:192.168.1.3

- 本地SPI:0007

- 远程SPI:0008

- 接口:ethernet0/1

- 协议:ESP

- 加密算法:3DES

- 入方向加密密钥:abcd

- 出方向加密密钥:efgh

- 验证算法:SHA-1

- 入方向验证密钥:1234

- 出方向验证密钥:5678

- 压缩:Deflate

- 点击『确定』按钮将配置的VPN1添加进系统并且显示在手工密钥VPN列表中。

安全网关B

- 从页面左侧导航树选择并点击“配置

网络

网络 IPSec VPN”,进入IPSec VPN页面。

IPSec VPN”,进入IPSec VPN页面。

- 点击手工密钥VPN列表左上方的『新建』按钮,弹出<手工密钥VPN配置>对话框。在该对话框做以下配置:

- 隧道名称:VPN1

- 模式:隧道模式

- 对端IP地址:192.168.1.2

- 本地SPI:0008

- 远程SPI:0007

- 接口:ethernet0/1

- 协议:ESP

- 加密算法:3DES

- 入方向加密密钥:efgh

- 出方向加密密钥:abcd

- 验证算法:SHA-1

- 入方向验证密钥:5678

- 出方向验证密钥:1234

- 压缩:Deflate

- 点击『确定』按钮将配置的VPN1添加进系统并且显示在<手工密钥VPN列表>中。

第三步:配置路由。

安全网关A

- 访问“配置

网络

网络 路由”,进入目的路由页面。

路由”,进入目的路由页面。

- 点击目的路由列表左上方的『新建』按钮,弹出<目的路由配置>对话框。在该对话框做以下配置:

- 目的地:10.110.88.220

- 子网掩码:255.255.255.0

- 下一跳:网关

- 网关:192.168.1.3

- 点击『确定』按钮将配置的路由添加进系统并且显示在目的路由列表中。

安全网关B

- 访问“配置

网络

网络 路由”,进入目的路由页面。

路由”,进入目的路由页面。

- 点击目的路由列表左上方的『新建』按钮,弹出<目的路由配置>对话框。在该对话框做以下配置:

- 目的地:188.1.1.0

- 子网掩码:255.255.255.0

- 下一跳:网关

- 网关:192.168.1.2

- 点击『确定』按钮将配置的路由添加进系统并且显示在目的路由列表中。

第四步:配置安全网关策略规则。

安全网关A

- 访问“配置

安全

安全 策略”,进入策略页面。

策略”,进入策略页面。

- 点击策略列表左上方的『新建』按钮,弹出<策略配置>对话框。在该对话框做以下配置:

- 源安全域:trust

- 源地址:Any

- 目的安全域:untrust

- 目的地址:Any

- 服务簿:Any

- 行为:安全连接 来自隧道(VPN) VPN1

- 配置完成,点击『确定』按钮。

安全网关B

- 访问“配置

安全

安全 策略”,进入策略页面。

策略”,进入策略页面。

- 点击策略列表左上方的『新建』按钮,弹出<策略配置>对话框。在该对话框做以下配置:

- 源安全域:trust

- 源地址:Any

- 目的安全域:untrust

- 目的地址:Any

- 服务簿:Any

- 行为:安全连接 来自隧道(VPN) VPN1

- 点击『确定』按钮将配置的策略添加进系统并且显示在策略列表中。

- 再次点击『新建』按钮,配置以下策略规则:

- 源安全域:untrust

- 源地址:Any

- 目的安全域:trust

- 目的地址:Any

- 服务簿:Any

- 行为:安全连接 来自隧道(VPN) VPN1

- 点击『确定』按钮将配置的策略添加进系统并且显示在策略列表中。

完成以上配置后,安全网关A和安全网关B之间的安全隧道便建立成功了。子网(188.1.1.0/24)与Server1代表的子网(10.110.88.0/24)之间的数据流将会被加密传输。