802.1X介绍

802.1X是IEEE为解决基于端口的接入控制(Port-Based Network Access Control)而定义的一个标准。它采用基于二层的认证方式,对无线局域网用户的接入的合法性进行认证。认证通过以前,端口仅允许符合EAPOL(Extensible Authentication Protocol over LAN)的802.1X认证报文通过;认证通过以后,所有正常的数据均可通过。

802.1X体系结构

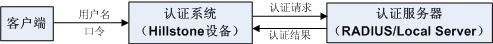

802.1X的体系结构包括了三个元素:认证请求者、认证系统和认证服务器。只有当具备了这三个元素时,才能够完成基于端口的访问控制的用户认证和授权。下图为体系结构关系图:

- 认证请求者:即客户端。用户启动客户端程序并输入用户名和口令,客户端程序向认证系统发出802.1X认证请求。客户端需要支持EAP协议,且必须运行802.1X客户端软件。客户端和认证系统之间使用EAPOL格式封装EAP协议传送认证信息。

- 认证服务器:该服务器可以存储用户的相关信息,如用户名称、用户口令等。它通过检验认证系统上传的用户信息和口令判断用户是否有权使用网络资源,并向认证系统返回认证结果。目前版本可使用本地认证服务器或RADIUS服务器来实现认证服务器的认证和授权功能。

- 认证系统(安全网关):它为客户端提供接入局域网的端口,支持物理端口。它将客户端的用户信息和口令上传到认证服务器或下达到客户端,并根据认证的结果打开或关闭端口。认证系统在客户端和认证服务器之间充当代理角色。

802.1X认证流程

- 当用户需要访问网络资源时,启动802.1X客户端程序,并输入已经申请、登记过的用户名和口令,发起连接请求,开启一次认证过程。

- 认证系统收到来自客户端的请求后,发出一个请求帧要求客户端将用户名送上来。

- 客户端响应认证系统的请求,将用户名信息送给认证系统。

- 认证系统将客户端送上来的数据帧经过封包处理后送给认证服务器。

- 认证服务器将收到的用户名信息与自己数据库中的用户信息相比对,找到该用户名对应的用户口令,用随机生成的加密字对口令进行加密,并发送给认证系统。

- 客户端收到由认证系统传来的加密字后,将口令进行加密处理,传给认证服务器。

- 认证服务器将加密后的口令信息和自己经过加密后的口令信息进行对比。如果相同,则该用户为合法用户,可以通过该端口访问网络。如果不同,则该用户未通过认证,继续保持认证系统端口的非认证状态。

802.1X配置步骤

- 创建并配置802.1X Profile。802.1X Profile的配置包含配置802.1X认证属性,比如客户端重认证时间间隔、认证系统静默时间、客户端超时时间以及认证服务器应答超时时间;指定802.1X认证服务器等。具体信息,请参阅802.1X Profile 配置。

- 配置802.1X认证的全局参数,比如允许接入客户端数量最大值、同名用户登录功能等。具体信息,请参阅802.1X 配置。

- 配置端口的802.1X属性。具体信息,请参阅接口的高级配置部分。

![]()