IPS配置举例

本节通过几个具体实例说明IPS功能的配置。实例中将提供具体的WebUI配置步骤。实例包括:

注意:建议用户使用单一方式配置IPS功能,即不要CLI和WebUI混用配置。

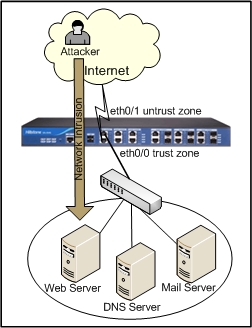

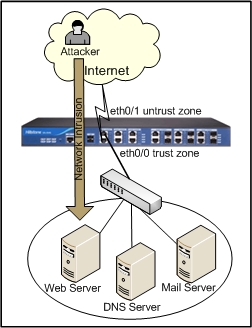

保护内网关键服务

通过在策略规则上配置Profile组的方式,保护内网的Web服务器、Mail服务器以及DNS服务器免受外部入侵攻击。

假设组网方式为:Hillstone设备的ethernet0/1接外网,处于untrust安全域;ethernet0/0处于trust安全域,Web服务器、Mail服务器以及DNS服务器通过etherent0/0口接入设备。组网图下图所示:

接口及安全域等部分配置请参考相关章节,本节仅介绍IPS相关配置。配置步骤如下:

第一步:配置服务组用于策略规则引用。

- 访问页面“对象

服务簿”。

服务簿”。

- 选中<所有自定义服务组>,然后点击『新建』按钮,弹出<新建自定义服务组>对话框。选项配置如下:

组名:ips-service

组成员:从<可用成员>选择框中选中“HTTP”、“SMTP”、“POP3”以及“DNS”,点击右箭头按钮,将选中的服务添加到自定义服务组中。

- 点击『确认』按钮。

第二步:配置IPS Profile。

- 访问页面“IPS

Proflie”。

Proflie”。

- 点击『新建』按钮,弹出<IPS Profile配置>对话框。选项配置如下:

IPS Profile名称:server-protection

选中以下协议类型:DNS、POP3、SMTP、HTTP

- 点击『确认』按钮,返回<IPS Profile列表>页面。

- 从“server-protection”对应的<协议类型>一列中点击“SMTP”,进入<协议配置-SMTP>页面。在该页面对SMTP协议的其它选项进行配置。该例仅配置暴力破解功能。选项配置如下:

暴力破解:选中复选框

每分钟登录上限值:10

屏蔽对象:攻击者的IP

屏蔽时间:300

- 点击『确认』按钮。

第三步:配置Profile组,并将配置的IPS profile添加到Profile组。

- 在页面“IPS

Profile”,点击『Profile组』,进入<Profile组列表>页面。

Profile”,点击『Profile组』,进入<Profile组列表>页面。

- 点击『新建』按钮,弹出<Profile组配置>页面。选项配置如下:

名称:ips-server

从<成员>列表选中“server-protection(IPS)”,然后点击右箭头按钮,将其添加进Profile组。

- 点击『确认』按钮。

第四步:将Profile组引用到策略规则中。

- 访问页面“防火墙

策略列表”。

策略列表”。

- 从<源安全域>和<目的安全域>下拉菜单分别选择“trust”和“untrust”,然后点击『新建』按钮,进入<策略基本配置>页面。选项配置如下:

源安全域:trust

源地址:any

目的安全域:untrust

目的地址:any

服务簿:ips-service

行为:允许

- 点击『确定』按钮返回<策略列表>页面。点击新建策略规则对应的『编辑』按钮,进入<策略高级配置>页面。选项配置如下:

Profile组:选中复选框,然后从下拉菜单选择“ips-server”

- 点击『确定』按钮,返回<策略列表>页面。

- 从<源安全域>和<目的安全域>下拉菜单分别选择“trust”和“untrust”,然后点击『新建』按钮,进入<策略基本配置>页面。选项配置如下:

源安全域:trust

源地址:any

目的安全域:untrust

目的地址:any

服务簿:any

行为:允许

- 点击『确定』按钮。

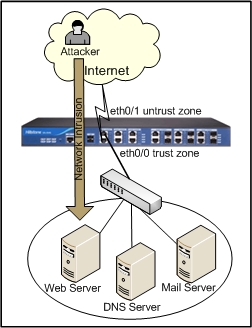

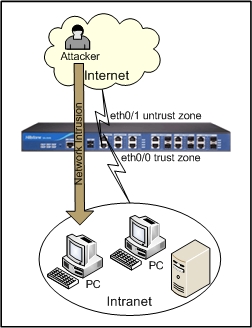

保护企业内网

通过在安全域上配置IPS Profile的方式,保护内网免受外部入侵攻击。

假设组网方式为:Hillstone设备的ethernet0/1接外网,处于untrust安全域;ethernet0/0连接内网,处于trust安全域。组网图如下图所示:

接口及安全域等部分配置请参考相关章节,本节仅介绍IPS相关配置。配置步骤如下:

第一步:配置IPS Profile。

- 访问页面“IPS

Profile”。

Profile”。

- 点击『新建』按钮,弹出<IPS Profile配置>对话框。选项配置如下:

IPS Profile名称:intranet-protection

选中对话框列出的所有协议类型

- 点击『确认』按钮。

第二步:绑定IPS Profile到安全域。

- 访问页面“IPS

安全域绑定”。

安全域绑定”。

- 点击『新建』按钮,弹出<IPS-安全域绑定配置>对话框。选项配置如下:

安全域名称:trust

IPS Profile:intranet-protection

攻击方向:流入

- 点击『确认』按钮。

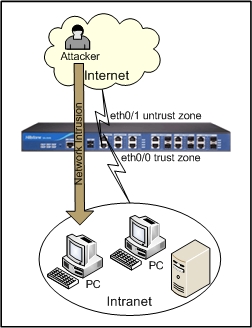

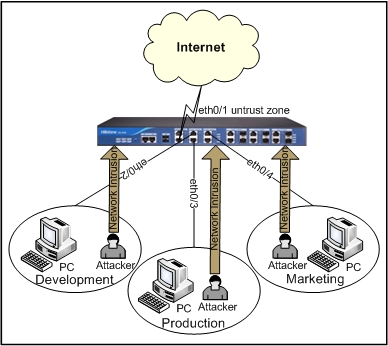

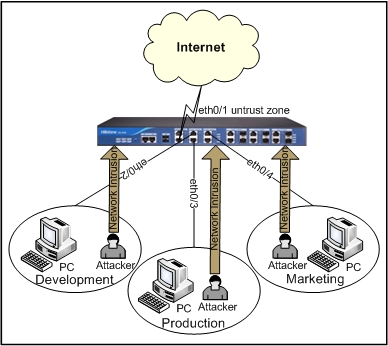

隔离企业内部攻击

通过在安全域上配置IPS Profile的方式,隔离内部入侵攻击。

假设组网方式为:公司内部研发部、生产部和市场部分属于三个网段,三个网段分别通过ethernet0/2、ethernet0/3、ethernet0/4接入Hillstone设备,三个接口所属安全域依次为Development、Production以及Marketing;设备的ethernet0/1口接外网,处于untrust安全域。组网图下图所示:

接口及安全域等部分配置请参考相关章节,本节仅介绍IPS相关配置。配置步骤如下:

第一步:配置IPS Profile。

- 访问页面“IPS

Profile”。

Profile”。

- 点击『新建』按钮,弹出<IPS Profile配置>对话框。选项配置如下:

IPS Profile名称:ips-all

选中对话框列出的所有协议类型

- 点击『确认』按钮。

第二步:绑定IPS Profile到安全域。

- 访问页面“IPS

安全域绑定”。

安全域绑定”。

- 点击『新建』按钮,弹出<IPS-安全域绑定配置>对话框。选项配置如下:

安全域名称:Development

IPS Profile:ips-all

攻击方向:双向

- 点击『确认』按钮。

- 按照1到3步操作,分别为安全域“Production”和“Marketing”绑定IPS Profile。