IPS配置

使用IPS功能前,必须完成以下准备工作:

- 确认StoneOS版本支持IPS功能。

- 安装IPS许可证,然后重启设备。设备成功重启后,IPS功能即处于开启状态。

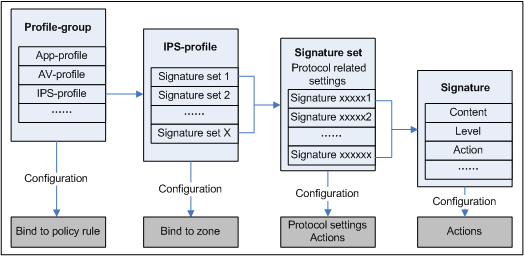

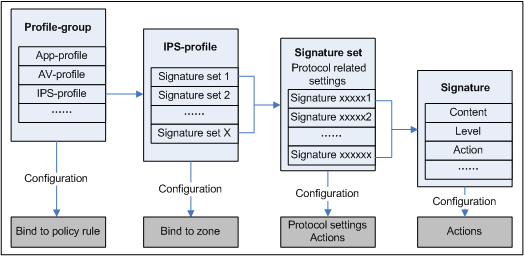

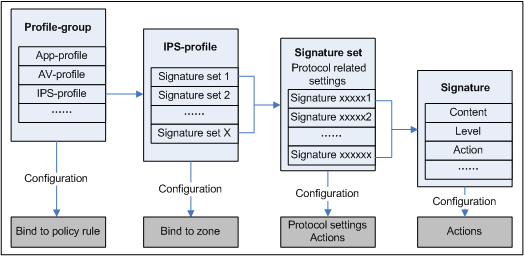

IPS功能配置包含以下配置对象:

- 特征集(Signature set):某一协议相关的攻击特征的集合。系统默认提供预定义特征集,同时用户也可以根据需要通过CLI自定义特征集(以预定义特征集为模板进行修改)。特征集相关配置包括该特征集下不同级别攻击特征对应的行为(记录日志、阻断、屏蔽攻击者)、协议相关选项配置以及具体攻击特征对应的行为(优先级高于特征集下配置的行为)。预定义特征集不可以被编辑。

- IPS Profile:包含一个或多个特征集。将IPS Profile绑定到安全域的不同方向(出方向、入方向、双向),可将IPS功能应用到安全域不同方向的流量。

- Profile组:将IPS Profile添加到Profile组,然后将Profile组绑定到某条策略规则,可将IPS功能应用到与策略规则相匹配的流量。

IPS功能基本配置流程以及各配置对象之间关系如下图所示:

如果策略规则绑定了IPS Profile组,同时源安全域和目的安全域也绑定了IPS Profile,系统IPS检测的优先级由高到低依·次为:策略规则的IPS Profile组 > 目的安全域的IPS Profile > 源安全域的IPS Profile。

为系统配置IPS功能后,当系统发现入侵攻击,会生成相应的IPS日志信息。IPS日志信息中包含检测出的攻击特征ID,根据特征ID,用户可以访问相应的IPS在线帮助页面查看攻击特征的具体信息。查看IPS日志信息,可以通过运行show logging ips命令或者访问WebUI页面“日志报表 IPS日志”来实现。

IPS日志”来实现。

配置指导说明

在IPS配置中,多处配置都会对最终的攻击处理行为产生影响,因此,系统在决定处理行为时遵循以下原则:

- IPS工作模式具有最高优先级。当系统的IPS工作模式指定为IPS在线模拟模式时,无论其他相关配置是否指定动作,最终的结果均为仅记录日志。

- 当IPS工作模式为IPS模式时,对于协议解析过程:

- 协议合法性检查的严格性配置(protocol-check)具有最高优先级,当严格性配置为loose时,均仅记录日志信息;

- 对于系统支持的可配置协议选项,根据异常级别,系统将按照特征集相同安全级别对应的动作进行操作;

- 对于不可配协议选项,当协议合法性检查的严格性配置为strict时,系统将根据异常的级别(不可配),按照特征集相同安全级别对应的动作进行操作。

- 当IPS工作模式为IPS模式时,对于特征匹配过程:

- 默认情况下,每个特征对应默认安全级别,当特征匹配时,系统将按照特征所在特征集相同安全级别对应的动作进行操作;

- 如果用户对某条特征的动作进行个性化配置,则当规则配置时,系统将按照配置结果进行操作,此时特征集相同级别对应的动作对该特征失效;

- 当匹配到多条动作不同的特征时,系统将计算出一个动作级别最严重、阻断时间最长的行为进行处理。

对于已绑定到安全域或者已通过Profile组绑定到策略规则的IPS Profile,用户可以修改IPS Profile包含的特征集,同时也可以修改特征以及相关动作。在对IPS Profile进行修改时,系统对相关会话的处理遵循以下原则:

- 当IPS Profile的引用关系发生变化时,该变化对于已经建立的会话不能立即生效,即当将绑定到安全域trust的IPS Profile由IPS-pro1变为IPS-pro2后,已经建立的会话仍使用IPS-pro1,只有新建立的会话使用IPS-pro2。更改IPS Profile引用关系后,执行clear session命令可使配置对已有会话立即生效。

- 修改已被引用的IPS Profile中的特征集,变化将对已有会话立即生效。

![]() IPS日志”来实现。

IPS日志”来实现。