NAT配置举例

本节提供一个NAT配置实例。

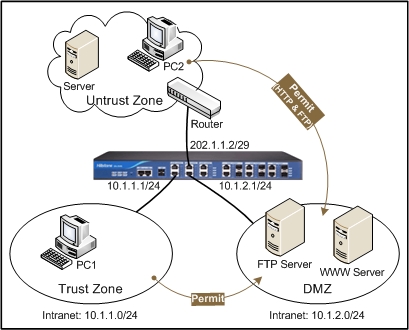

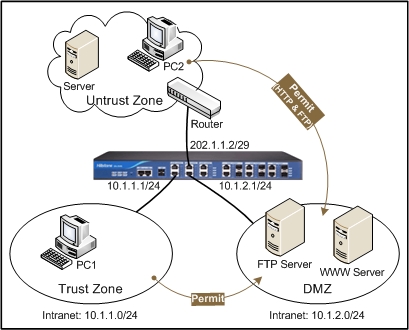

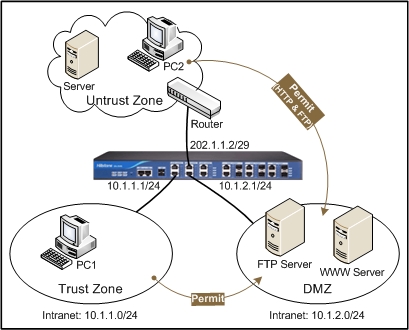

公司通过Hillstone安全网关设备将网络划分为三个域:Trust域、DMZ域和Untrust域。员工工作网段处于Trust域,分配私网地址10.1.1.0/24,并且具有最高安全级别;WWW服务器和FTP服务器处于DMZ域,分配私网地址10.1.2.0/24,并且能够被内部员工和外部用户访问;外部网络处于Untrust域。

组网图如下:

现有以下两个需求:

需求1:要求公司Trust域的10.1.1.0/24网段用户可以访问Internet,而该域其它网段的PC机不能访问Internet。提供的访问外部网络的合法IP地址范围从202.1.1.3到202.1.1.5。由于公网地址不多,需要使用NAT功能进行地址复用。

需求2:提供两个内部服务器供外部网络用户访问,其中,FTP服务器的内部IP地址为10.1.2.2,端口为21,WWW服务器的内部IP地址为10.1.2.3,端口为80;对外映射的IP地址为202.1.1.6。

请按照以下步骤进行配置:

第一步:将安全网关各接口分配安全域并配置IP地址。

- 访问“网络

接口”,进入接口列表页面。

接口”,进入接口列表页面。

- 点击接口列表中ethernet0/1<操作>栏中的『编辑』按钮,主窗口显示接口基本配置选项。具体配置信息如下:

- 安全域类型:三层安全域

- 安全域:从下拉菜单中选中“trust”

- 类型:静态IP

- IP/网络掩码:10.1.1.1/24

- 点击『确定』按钮保存所做配置并返回接口列表页面。

- 点击接口列表中ethernet0/2<操作>栏中的『编辑』按钮,主窗口显示接口基本配置选项。具体配置信息如下:

- 安全域类型:三层安全域

- 安全域:从下拉菜单中选中“untrust”

- 类型:静态IP

- IP/网络掩码:202.1.1.2/29

- 点击『确定』按钮保存所做配置并返回接口列表页面。

- 点击接口列表中ethernet0/3<操作>栏中的『编辑』按钮,主窗口显示接口基本配置选项。具体配置信息如下:

- 安全域类型:三层安全域

- 安全域:从下拉菜单中选中“dmz”

- 类型:静态IP

- IP/网络掩码:10.1.1.1/24

- 点击『应用』按钮保存所做配置,或者点击『确定』按钮保存所做配置并返回接口列表页面。

第二步:配置地址条目。

- 访问“对象

地址簿”,进入地址簿列表页面。

地址簿”,进入地址簿列表页面。

- 点击『新建』按钮,主窗口显示地址簿基本配置选项。在<名称>文本框中输入地址条目名称“addr1”,然后点击『添加』按钮,系统弹出<地址簿成员配置>文本框,具体配置信息如下:

- 点击『确定』按钮保存所做配置,将地址成员添加到地址条目并返回地址簿成员配置页面。

- 点击『确定』按钮保存地址条目成员配置并返回地址簿列表页面。

- 点击『新建』按钮,主窗口显示地址簿基本配置选项。在<名称>文本框中输入地址条目名称“addr2”,然后点击『添加』按钮,系统弹出<地址簿成员配置>文本框,具体配置信息如下:

- 类型:IP范围

- 成员:202.1.1.3 - 202.1.1.5

- 点击『确定』按钮保存所做配置,将地址成员添加到地址条目并返回地址簿成员配置页面。

- 点击确定』按钮保存地址条目成员配置并返回地址簿列表页面。

- 点击『新建』按钮,主窗口显示地址簿基本配置选项。在<名称>文本框中输入地址条目名称“test1”,然后点击『添加』按钮,系统弹出<地址簿成员配置>文本框,具体配置信息如下:

- 点击『确定』按钮保存所做配置,将地址成员添加到地址条目并返回地址簿成员配置页面。

- 点击确定』按钮保存地址条目成员配置并返回地址簿列表页面。

- 点击『新建』按钮,主窗口显示地址簿基本配置选项。在<名称>文本框中输入地址条目名称“test2”,然后点击『添加』按钮,系统弹出<地址簿成员配置>文本框,具体配置信息如下:

- 点击『确定』按钮保存所做配置,将地址成员添加到地址条目并返回地址簿成员配置页面。

- 点击确定』按钮保存地址条目成员配置并返回地址簿列表页面。

- 点击『新建』按钮,主窗口显示地址簿基本配置选项。在<名称>文本框中输入地址条目名称“test3”,然后点击『添加』按钮,系统弹出<地址簿成员配置>文本框,具体配置信息如下:

- 点击『确定』按钮保存所做配置,将地址成员添加到地址条目并返回地址簿成员配置页面。

- 点击确定』按钮保存地址条目成员配置并返回地址簿列表页面。

第三步:配置安全策略规则。

- 访问“防火墙

策略”,进入策略列表页面。

策略”,进入策略列表页面。

- 在列表<源安全域>下拉菜单中选中“trust”,<目的安全域>下拉菜单中选中“untrust”,并点击『新建』按钮,主窗口显示策略基本配置选项。具体配置信息如下:

- 源安全域:trust

- 源地址:addr1

- 目的安全域:untrust

- 目的地址:Any

- 服务簿:Any

- 行为:允许

- 点击『确定』按钮保存当前配置,生成ID为1的策略并返回策略列表页面。

- 在列表<源安全域>下拉菜单中选中“trust”,<目的安全域>下拉菜单中选中“dmz”,并点击『新建』按钮,主窗口显示策略基本配置选项。具体配置信息如下:

- 源安全域:trust

- 源地址:Any

- 目的安全域:dmz

- 目的地址:Any

- 服务簿:Any

- 行为:允许

- 点击『确定』按钮保存当前配置,生成ID为2的策略并返回策略列表页面。

- 在列表<源安全域>下拉菜单中选中“untrust”,<目的安全域>下拉菜单中选中“dmz”,并点击『新建』按钮,主窗口显示策略基本配置选项。具体配置信息如下:

- 源安全域:untrust

- 源地址:Any

- 目的安全域:dmz

- 目的地址:Any

- 服务簿:HTTP

- 行为:允许

- 点击『确定』按钮保存当前配置,生成ID为3的策略并返回策略列表页面。

- 在列表<源安全域>下拉菜单中选中“untrust”,<目的安全域>下拉菜单中选中“dmz”,并点击『新建』按钮,主窗口显示策略基本配置选项。具体配置信息如下:

- 源安全域:untrust

- 源地址:Any

- 目的安全域:dmz

- 目的地址:Any

- 服务簿:FTP

- 行为:允许

- 点击『确定』按钮保存当前配置,生成ID为4的策略并返回策略列表页面。

第四步:配置NAT规则。

- 访问“防火墙

NAT

NAT 源NAT”,进入源NAT列表页面。

源NAT”,进入源NAT列表页面。

- 点击『新建』按钮,并选中<高级配置>,主窗口显示源NAT高级配置选项。具体配置信息如下:

- 虚拟路由器:trust-vr

- 源地址:地址簿

- 地址簿:从下拉菜单中选中“addr1”

- 目的地址:地址簿

- 地址簿:从下拉菜单中选中“Any”

- 出接口:从下拉菜单中选中“ehternet0/2”

- 行为:NAT

- NAT地址:地址簿

- 地址簿:从下拉菜单中选中“addr2”

- 模式:动态端口

- Sticky:启用

- 点击『确定』按钮保存当前配置,生成ID为1的源NAT规则并返回源NAT列表页面。

- 访问“防火墙

NAT

NAT 目的NAT”,进入目的NAT列表页面。

目的NAT”,进入目的NAT列表页面。

- 点击『新建』按钮,并选中<端口映射>,主窗口显示目的NAT端口映射配置选项。具体配置信息如下:

- 虚拟路由器:trust-vr

- 目的地址:从下拉菜单中选中“test1”

- 服务:从下拉菜单中选中“FTP”

- 映射到地址:从下拉菜单中选中“test2”

- 映射到端口:21

- 点击『确定』按钮保存当前配置,生成ID为2的目的NAT规则并返回目的NAT列表页面。

- 点击『新建』按钮,并选中<端口映射>,主窗口显示目的NAT端口映射配置选项。具体配置信息如下:

- 虚拟路由器:trust-vr

- 目的地址:从下拉菜单中选中“test1”

- 服务:从下拉菜单中选中“HTTP”

- 映射到地址:从下拉菜单中选中“test3”

- 映射到端口:80

- 点击『确定』按钮保存当前配置,生成ID为3的目的NAT规则并返回目的NAT列表页面。